4.3.2 漏洞危害评价方法

信息系统的生存性,就是系统在遭受攻击、软硬件故障等事故时,还能实时提供用户基本服务的能力。生存性具有四个属性:可抵抗性、可识别性、可恢复性和自适应性。可抵抗性反映了系统提供的基本服务对各种攻击事件的抵抗能力;可识别性反映了系统对基本服务性能下降的识别,对攻击事件情景集的识别和对各个攻击事件的识别;可恢复性反映了系统基本服务或者全部服务受影响后能否恢复以及能恢复到什么程度,判定系统服务的可恢复性,主要由该服务的重要性、影响该服务的攻击事件情景(服务因何而受损,遭受攻击的程度将影响到其能恢复的程度)、恢复该服务所需时间及该时间内服务的恢复程度来决定;自适应性是系统对已经发生的事件是否具有一定的学习能力,使得其再次面对这些事件时能做到一定程度的“免疫”。

针对漏洞的攻击将会极大影响目标系统的可生存性,不同的攻击方法对目标系统可生存性的影响是不一样的,某些攻击仅会导致目标系统的服务产生中断,但某些攻击将可能使目标系统崩溃乃至无法恢复。根据可生存性的四个属性,漏洞攻击对目标系统可抵抗性的危害可以分为以下几类。

1)目标系统在受到攻击后,系统崩溃或者关键服务关闭,丧失了提供基本服务的能力。

2)目标系统在受到攻击后,非关键服务中断或者服务质量受到影响,但系统仍然具有提供基本服务的能力。

3)攻击对目标系统的运行未产生明显影响。

对目标系统可恢复性的危害可以分为以下几类。

1)针对该漏洞的攻击损坏了目标系统的主体功能,系统的基本功能无法在规定的时间内恢复。

2)针对该漏洞的攻击破坏了目标系统关键服务,但在采用了一定的措施后,关键服务得以恢复,但服务质量受到一定影响。

3)针对该漏洞的攻击仅对目标系统的非关键服务产生一定影响,在采取一定的恢复手段后,系统可以运行正常。

对目标系统可识别性的危害可以分为以下几类。

1)目标系统上的安全手段无法识别出针对该漏洞的攻击。

2)目标系统上的安全手段可以识别出针对该漏洞的攻击,但识别不及时或者给出了不当的安全警告。

3)目标系统上的安全手段能够正确识别出针对该漏洞的攻击,并及时发出安全警告。

对目标系统自适应性的危害可以分为以下几类。

1)目标系统对已经发生的攻击不具有学习能力,在下次攻击发生后,仍然无法采取有效手段来防御攻击。

2)目标系统具有学习能力,但未能全面刻画出该漏洞或者攻击事件,仅能以一定的概率发现下次攻击的发生。

3)目标系统对已经发生的攻击具有学习能力,在下次攻击发生后,可以正确识别该类攻击,并能采取适当的措施防御该类攻击。

1.安全机构

(1)FIRST

通用漏洞评价体系(Common Vulnerability Scoring System,CVSS)是由NIAC(国家基础设施顾问委员会)开发、FIRST维护的一个开放并且能够被产品厂商免费采用的准则。利用该准则,可以对漏洞进行评分,进而帮助判断修复不同漏洞的优先等级。利用CVSS,安全专业人士、安全执行人员和终端用户在讨论漏洞的安全风险时,就有了共同的语言。

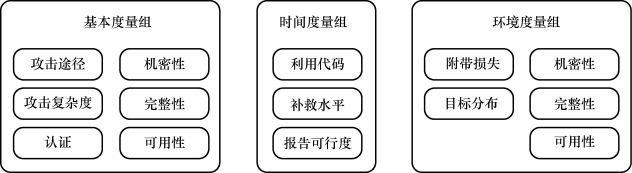

CVSS度量准则由基本度量、时间度量、环境度量三个不同的组构成,如图4.31所示。

图4.31 CVSS度量分组

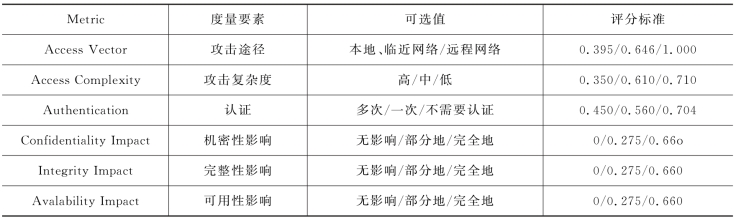

1)基本度量。该类度量包括访问向量、访问复杂度、认证、对机密性的影响、对完整性的影响、对可用性的影响,共6种基本度量,代表了漏洞的严重程度,表达了漏洞的最基本的品质。基本度量要素见表4.6。

表4.6 基本度量要素

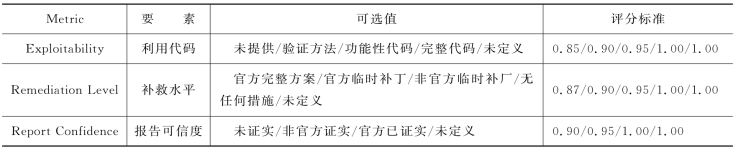

2)时间度量。该类度量包括利用代码、修补水平、报告可信度三种度量准则。这些度量值表达了漏洞依赖于时间的属性,这些属性值会随着时间改变。时间度量要素见表4.7。

表4.7 时间度量要素

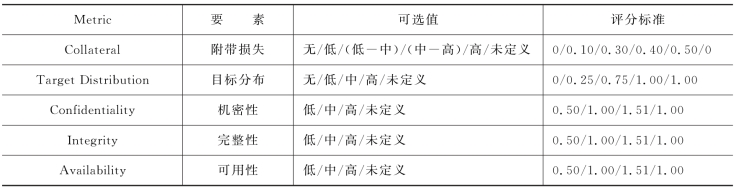

3)环境度量。这类度量值包括间接破坏风险和目标分布两种度量准则。这些度量值表达了漏洞依赖于具体环境的属性。环境度量要素见表4.8。

表4.8 环境度量要素

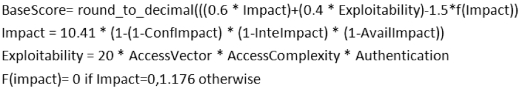

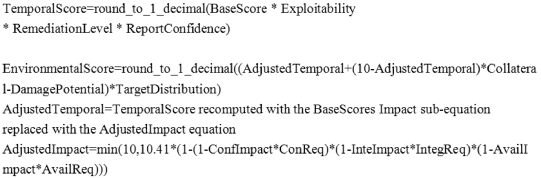

在评分计算中,基本度量是基础,时间度量和环境度量对其进行修正,基本度量和时间度量由厂商或安全机构计算,环境度量由最终用户计算。具体的计算公式如图4.32和图4.33所示。

图4.32 CVSS计算公式

图4.33 CVSS评分计算公式

目前,思科公司、IBM公司和Oracle公司已经采用该评估体系评价自身产品中的漏洞。在比较流行的免费漏洞扫描工具Nessus中,已经部分地将CVSS中的基本评价(Base Score)用于漏洞评价,取代了原先的“Risk factor”取值。

NVD漏洞库中所有CVE命名的漏洞条目均支持CVSS,并提供CVSS漏洞分级之一的漏洞基准值(Base Scores)。漏洞基准值代表每个漏洞的内在属性。同时NVD自身也提供CVSS分值计算器(CVSS Score Calculator),利用该计算器可以计算CVSS其他两个漏洞属性分值。

(2)SANS

SANS是美国一家专门从事信息安全服务、培训和教育的机构,该机构与科研院所和政府部门合作,建立了漏洞信息收集渠道,成立专门的小组进行漏洞的跟踪、发现、分析、验证和分级,并定期地对外发布漏洞公告,公布漏洞信息和漏洞危害等级。

SANS的分级评估方法首先需要评价者对下列问题进行回答:

1)对服务器或客户端造成危害吗?能够获得的特权级别?

2)受影响产品的部署程度?

3)漏洞是否存在于默认配置或默认安装?

4)受影响的资产价值?(如数据库、电子商务服务器……)

5)网络基础结构是否受影响?(域名解析服务器、路由器、防火墙……)

6)漏洞利用代码是否能够通过公开渠道获得?

7)漏洞技术细节是否能够获得?

8)漏洞利用的难易程度?

9)攻击者是否需要引诱目标系统中的主机作为跳板机?

然后根据上述9个方面问题的答案及合作单位(包括国家信息系统基础设施、重点科研院所和政府部门)对该漏洞的反馈信息,按照一定的算法(未公开),对漏洞的危害和风险进行分析,得到4个级别:严重、高危、中危、低危。

严重级别的漏洞通常影响广泛部署软件的默认安装部分,导致服务器或基础设施受到较大的影响。此外,攻击者很容易得到利用漏洞所需要的信息(比如利用代码),而且漏洞的利用通常非常直接,例如,攻击者不需要特殊的权限或对目标用户进行社会工程等。

高危级别的漏洞通常是那些虽然可发展成严重级别趋势的漏洞,但却有一个或少数的因素使得攻击者对该漏洞的兴趣不大。例如,某个髙危漏洞虽具有严重漏洞的特点,但是难于利用,不会造成特权提升,或者只拥有少量的受害主机。值得注意的是,当漏洞利用技术细节或利用代码泄露时,该漏洞就发展成为严重级别的漏洞。因此,在某些情况下,安全管理员可以假设攻击者拥有必需的漏洞利用信息,因此将该类漏洞当作严重级别对待。

中危级别的漏洞特点是通常有助于潜在受害主机数量的增长。利用该级别漏洞需要一台本地网络中的主机作为受害机(跳板机),一般需要有非标准配置或特定应用的主机,而且需要攻击者通过社会工程控制单个的受害主机,并利用该漏洞对目标主机进行有限的访问。一般情况下,拒绝服务类漏洞属于该级别。

低危级别的漏洞通常对机构组织的基础设施影响非常小,该级别的漏洞通常需要本地或物理访问系统的权限,也可能会影响客户端私密信息,造成组织结构信息、系统配置和版本信息或网络拓扑结构的泄露。

在SANS的漏洞危害评级准则中一般要求当没有足够的信息作为依据来评估漏洞的潜在危害时,漏洞就被评定为较低的漏洞危害级别。例如,某厂商在公布一个缓冲区溢出漏洞时,经常会提示利用该漏洞会导致拒绝服务攻击,然而,不久之后就会发现利用该漏洞可以执行攻击者提供的代码。漏洞的分级对应风险水平,对严重级别的漏洞必须尽快作出响应,响应时间随着漏洞级别的下降依次增加。下面是SANS列出的响应参考时间。

1)严重:48小时。

2)高危:5个工作日。

3)中危:15个工作日。

4)低危:取决于管理员的判断力。

(3)US-CERT/CC

US-CERT/CC依托卡内基梅隆大学较早开展的漏洞方面的研究,建立了漏洞库,并提供定量的漏洞危害分级指标来表示漏洞的严重程度。

US-CERT/CC的漏洞危害分级评估准则取值范围为0~180,而取值的大小主要涉及以下几个因素。

1)该漏洞信息的公开程度或可获得的难易程度。

2)在提供给US-CERT/CC的安全事件报告中该漏洞是否正在被利用。

3)该漏洞是否给Internet基础架构带来风险。

4)该漏洞给多少系统带来风险。

5)该漏洞被利用后产生的安全影响。

6)利用该漏洞的难易程度。

7)利用该漏洞的前提条件。

US-CERT/CC是第一个开展将漏洞的危害程度进行定量计算的研究机构,其分级准则及对应的原型系统的主要思路是将与漏洞危害相关的7个因素按照一定的规则进行打分,然后按照某种算法进行计算,得到漏洞的危害等级分值。遗憾的是,目前通过公开渠道尚无找到该原型系统的详细算法。

此外,US-CERT/CC指出,由于每个因素的量化程度不易控制,因此用户不能过于依赖度量指标的大小来评价一个漏洞的危害程度,但这种方法却可以帮助用户在众多危害较轻的漏洞中区别出那些危害较大的漏洞。

2.安全厂商

(1)微软

微软公司在发布漏洞公告时会有漏洞危急程度的描述,在微软的漏洞威胁评价体系中,主要包括以下几方面的要素。

1)攻击向量:数值。

2)新攻击向量:有/无。

3)分布潜力:高/中/低。

4)特定数据破坏(Unique Data Destruction):是/否。

5)是否显著破坏服务:是/否。

6)微软产品漏洞补丁情况:有/无/补丁不可得。

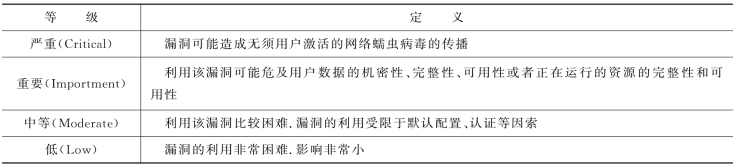

微软应急响应中心(MSRC)根据上述6个要素来判断漏洞的严重程度,并将其分为4类,如表4.9所示。

表4.9 微软漏洞分级准则

(2)Secunia

Secunia是丹麦的一家从事信息安全的著名公司。该公司为世界各地的IT公司提供IT基础设施保护和安全服务,开发了很多安全产品并建立了漏洞库,定期地发布安全警告和漏洞信息,其发布的各类信息在安全界具有较高的权威性。

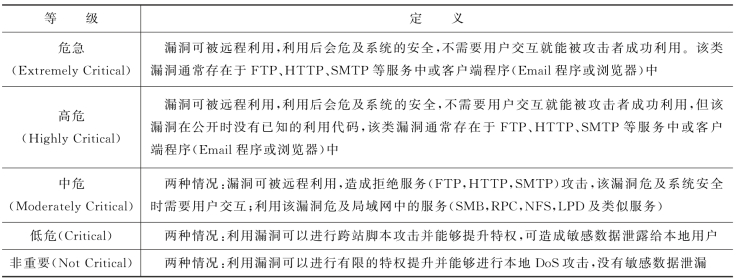

Secunia的漏洞危害分级准则如表4.10所示。

表4.10 Secunia漏洞危害分级准则

(3)IBM ISS X-FOCUS

IBM的ISS X-FOCUS漏洞数据库是目前包含漏洞信息最广泛的数据库之一,XFOCUS对安全漏洞指定了危害的等级,根据该等级可判断某个具体的安全漏洞可能引起的损害程度。其危害等级分为高、中、低三类。

1)高:未被授予特权却能进行远程或本地访问,能执行代码或命令的安全漏洞。大多数的例子是缓冲区溢出、后门、默认或没有设置口令、安全越过防火墙或其他网络元件。

2)中:通过复杂的或冗长的开发程序,具有访问或代码执行可能的安全漏洞,或者适用于大多数Internet组件漏洞。例如,跨站脚本攻击、中间人攻击、SQL注入攻击、主要应用程序的拒绝服务和导致系统信息泄漏的拒绝服务。

3)低:一般提供非系统信息,且不能直接地获得未授权的访问权限的安全漏洞。例如,暴力攻击、非系统信息的泄漏(如配置,路径等)和拒绝服务攻击。