6.3.1 木马病毒程序的基本概念

1.木马病毒概述

(1)定义

木马病毒的全称是“特洛伊木马病毒(Trojan Horse)”(以下简称木马病毒),得名于原荷马史诗《伊利亚特》中的战争手段。在网络安全领域里,特洛伊木马病毒是一种与远程计算机之间建立起连接,使远程计算机能够通过网络控制用户计算机系统并且可能造成用户的信息损失、系统损坏甚至瘫痪的程序。

(2)组成

一个完整的木马病毒系统由硬件部分、软件部分和具体连接部分组成。

1)硬件部分。建立木马病毒连接所必需的硬件实体。

控制端:对服务端进行远程控制的一方。

服务端:被控制端远程控制的一方。

Internet:控制端对服务端进行远程控制,数据传输的网络载体。

2)软件部分。实现远程控制所必需的软件程序。

控制端程序:控制端用以远程控制服务端的程序。

木马病毒程序:潜入服务端内部,取其操作权限的程序。

木马病毒配置程序:设置木马病毒程序的端口号、触发条件、木马病毒名称等,并使其在服务端隐藏得更隐秘的程序。

3)具体连接部分。通过Internet在服务端和控制端之间建立一条木马病毒通道所必需的元素。

控制端IP和服务端IP:即控制端和服务端的网络地址,也是木马病毒进行数据传输的目的地。

控制端端口和木马病毒端口:即控制端和服务端的数据入口,通过这个入口,数据可直达控制端程序的木马程序。

(3)特征

综合现在流行的木马病毒程序,它们都有以下基本特征。

1)欺骗性。为了诱惑攻击目标运行木马病毒程序,并且达到长期隐藏在被控制者机器中的目的,特洛伊木马病毒采取了很多欺骗手段。木马病毒经常使用类似于常见的文件名或扩展名(如dll、wm、sys,explorer)的名字,或者仿制一些不易被人区别的文件名(如字母“1”与数字“1”、字母“o”与数字“0”)。它通常修改系统文件中的这些难以分辨的字母,更有甚者干脆就借用系统文件中已有的文件名,只不过保存在不同的路径之中。

还有的木马病毒程序为了欺骗用户,常把自己设置成一个ZIP文件式图标,当用户一不小心打开它时,它就马上运行。以上这些手段是木马病毒程序经常采用的,当然,木马病毒程序编制者也在不断地研究、发掘新的方法。总之,木马病毒程序是越来越隐蔽,越来越专业,所以有人称木马病毒程序为“骗子程序”。

2)隐蔽性。很多人分不清木马病毒和远程控制软件,木马病毒程序是驻留目标计算机后通过远程控制功能控制目标计算机。实际上它们两者的最大区别就在于是否隐蔽起来。例如,PC Anywhere在服务器端运行时,客户端与服务器端连接成功后客户端会出现很醒目的提示标志。而木马病毒类软件的服务器端在运行时应用各种手段隐藏自己,不可能出现什么提示,这些黑客们早就想到了方方面面可能发生的迹象,把它们隐藏。木马病毒的隐蔽性主要体现在以下两个方面。

首先,木马病毒程序不产生图标。它虽然在系统启动时会自动运行,但它不会在“任务栏”中产生一个图标,防止被发现。

其次,木马病毒程序不出现在任务管理器中。它自动在任务管理器中隐藏,并以“系统服务”的方式欺骗操作系统。

3)自动运行性。木马病毒程序是一个系统启动时即自动运行的程序,所以它可能潜入在启动配置文件(如win.ini、system.ini、winstart.bat等)、启动组或注册表中。

4)自动恢复功能。现在很多木马病毒程序中的功能模块已不再由单一的文件组成,而且将文件分别存储在不同的地方。最重要的是,这些分散的文件可以相互恢复,以提高存活能力。

5)功能的特殊性。一般来说,木马病毒的功能都是十分特殊的,除了普通的文件操作以外,还有些木马病毒具有搜索内存的口令、设置口令,扫描目标计算机的IP地址,进行键盘记录、远程注册表的操作以及锁定鼠标等功能。

2.木马病毒的分类

根据木马病毒程序对计算机的具体控制和操作方式,可以把现有的木马病毒程序分为以下几类。

(1)远程控制型木马病毒

这是现在最流行的木马病毒。每个入侵者都想有这样的木马病毒,因为它们可以使侵入者方便地访问受害人的硬盘。远程控制木马病毒可以使远程控制者在宿主计算机上做任意的事情。这种类型的木马病毒有著名的EO和“冰河”等。

(2)发送密码型木马病毒

这些木马病毒的目的是为了得到所有保存的密码,然后将它们送到特定的E-mail地址。绝大多数的这种木马在Windows每次加载时自动加载,它们使用25号端口发送邮件。也有一些木马病毒发送其他的信息,如ICQ相关信息等。如果用户有任何密码储存在计算机的某些地方,这些木马病毒将对用户造成威胁。

(3)键盘记录型木马病毒

这种木马病毒的动作非常简单,它们唯一做的事情就是记录受害人在键盘上的敲击,然后在日志文件中检查密码。在大多数情况下,这些木马病毒在Windows系统重新启动时加载,它们有“在线”和“下线”两种选项。当用“在线”选项时,它们知道受害人在线,全程记录每件事情。当用“下线”选项时,用户的每一件事情会被记录并保存在受害人的硬盘中等待传送。

(4)毁坏型木马病毒

这种木马病毒的唯一功能是毁坏和删除文件,使得它们非常简单易用。它们能自动删除计算机上所有的DLL、EXE以及INI文件。这是一种非常危险的木马病毒,一旦被感染,如果文件没有备份,毫无疑问,计算机上的某些信息将永远不复存在。

(5)FTP型木马病毒

这种木马病毒在计算机系统中打开21号端口,让任何有FTP客户端软件的人都可以在不用密码的情况下连上别人的计算机并自由上传和下载。

3.木马病毒的工作流程

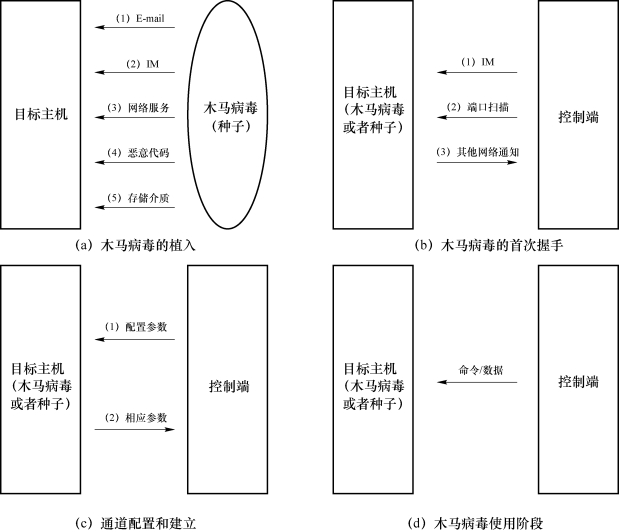

木马病毒从制造出来,到形成破坏,要经历很多阶段。如图6.13所示为木马病毒工作流程的4个阶段:木马病毒的植入(中木马)阶段、木马病毒的首次运行(首次握手)、木马病毒与控制端的通道建立(通道配置和建立)、数据交互(木马病毒使用)阶段。

图6.13 木马病毒工作流程4阶段示意图

(1)木马病毒的植入阶段

该阶段的主要工作是设法把木马病毒放置在目标机器上,来实现对目标机器的控制。由于该阶段很像把木马病毒这粒种子撒向目标机群,因此很形象地被称为“植入”。如图6.13(a)所示,编制好的木马病毒可以通过E-mail,IM(ICQ、MSN等),网络服务(Web、FTP、BBS等)、恶意代码(Worm、Virus等)、存储介质(磁盘或U盘)等手段,经过互联网移入受害主机上。

植入阶段还有一个非常重要的工作就是木马病毒的首次运行。木马病毒的首次运行大多依靠社会工程等欺骗手段,引诱或欺骗用户触发某个动作。经过首次运行后,木马病毒就建立起来了自己的启动方式。

经过第一阶段以后,尽管木马病毒在目标机器上已经运行起来,但控制端还不知道木马病毒在哪一台受害机器上,也就是说这个时候的木马病毒还处于自由状态。

(2)木马病毒的首次握手

如图6.13(b)所示,木马病毒经过首次握手建立和控制端的联系。该阶段一般有两种技术:一种是木马病毒主动和控制端联系(如木马病毒运行后可以主动发E-mail给控制端);另一种是控制端主动和木马病毒联系(控制端通过扫描技术去发现运行木马病毒的目标机)。

经过这一阶段后,控制端就建立起和目标机的联系,目标机就处于被监控状态。

(3)木马病毒的通道配置和建立

对于大多数木马病毒来说,前期植入到目标机仅仅是一个种子或木马病毒的简单版本。通道建立成功后,通过配置参数或下载插件等方式扩充木马病毒的功能,使其成为功能完善的木马病毒。这就是图6.13(c)的主要工作。

(4)木马病毒的使用阶段

如图6.13(d)所示,木马病毒与控制端的交互,也就是使用阶段。该阶段就是通过木马病毒通道在控制端和目标主机之间进行命令和数据的交互。