5.3.3 利用ARP Check防范ARP欺骗

2025年09月21日

5.3.3 利用ARP Check防范ARP欺骗

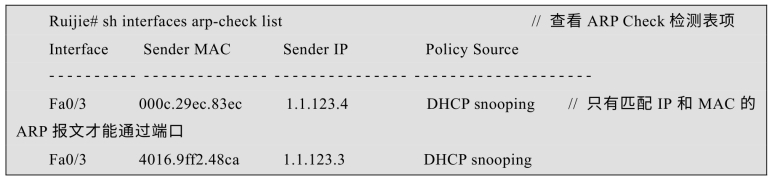

在二层交换机仅部署DHCP Snooping功能并不能防止ARP欺骗,在PC3上开启Kali虚拟机,动态获得IP地址1.1.123.4,使用ARPSpoof对1.1.123.2发动ARP欺骗攻击,如图5-12所示。

图5-12 在DHCP Snooping环境下进行ARP欺骗

从图5-12中看到,ARP欺骗可以成功,PC2与网关的通信被中断。

在部署DHCP Snooping功能的基础上,开启ARP Check功能可以很容易防范ARP欺骗。ARP Check对经过交换机的所有ARP报文进行检查。DHCP Snooping提供绑定数据库信息供IP Source Guard使用,IP Source Guard提供IP源地址绑定数据库信息供ARP Check使用。在开启 ARP Check功能的设备上,当收到ARP报文时,ARP Check模块就根据报文查询数据库,只有当开启IP Source Guard地址绑定的端口收到的ARP报文数据字段的源MAC、源IP和端口信息都匹配时才认为收到的ARP报文是合法的,才进行相关的学习和转发操作,否则丢弃该报文。

在已经开启了DHCP Snooping和IP Source Guard功能的基础上,配置交换机的f0/3端口开启ARP Check功能,配置指令如下。

![]()

再次在PC3上使用ARPSpoof对1.1.123.2发动ARP欺骗攻击,攻击失败,因为伪造的ARP响应报文没有被f0/3端口转发。