12.4 信息安全技术

12.4 信息安全技术

信息安全技术的内涵在不断地延伸,从最初的信息保密性发展到信息的完整性、可用性、可控性和不可否认性等多方面的基础理论和实施技术。

12.4.1 信息加密技术

信息加密技术是利用数学或物理手段,对电子信息在传输过程中和存储体内进行保护,以防止数据泄漏的技术。 采用数据加密技术,可以使得用户发送的数据经过加密之后在网络上传送,从而防止第三方在网络通信的过程中截获或者篡改数据。 采用加密技术时,发送方在发送原始数据到网络之前必须首先通过加密算法,使用加密密钥对原始数据也就是明文进行加密,加密之后形成密文发送到网络中。 接收方在接收数据后必须首先通过解密算法,使用解密密钥对密文进行解密,解密之后获得明文传送给计算机的CPU。 在这一过程中,由于网络中传输的是密文,第三方没有解密密钥,因此即使截获了数据,也不能够解密获得明文,从而保证了数据的安全性。

在采用数据加密技术的时候使用到密码学技术。 其中,密码学技术包含密码编码学和密码分析学两个部分。 密码编码学是密码体制的设计学,而密码分析学则是在未知密钥的情况下从密文推演出明文或密钥的技术。 在密码学的发展过程中,密码学的研究曾经面临着严重的危机,但是20世纪70年代后期,美国的数据加密标准DES和公钥密码体制的出现使得密码学的研究获得巨大的进步,这也成为了近代密码学发展历史中两个重要的里程碑。

在数据加密过程中,根据加密密钥和解密密钥的特点,将密码体制分为两种,即对称密钥密码体制和公开密钥密码体制。

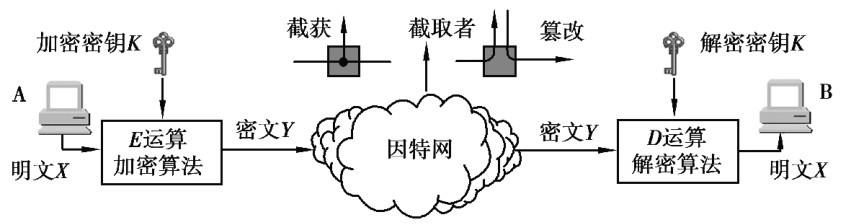

对称密钥密码体制的加密密钥与解密密钥是相同的密码体制。 加密时采用的加密密钥和解密时采用的解密密钥是相同的。 美国的数据加密标准DES就采用了对称密钥密码体制这种加密方法,它由IBM公司研制出来,是世界上第一个公认的实用密码算法标准。 由于DES是对称密钥密码体制,在加密和解密的时候采用了相同的密钥,因此其保密性仅取决于对密钥的保密,密钥的安全性就非常重要,而DES算法是公开的。

DES中使用的密钥为64位(实际密钥长度为56位,有8位用于奇偶校验),在采用DES加密前,先对整个明文进行分组,每一个组长为64位;然后对每一个64位二进制数据进行加密处理,产生一组64位密文数据;最后将各组密文串接起来,即得出整个密文。

图12.1 对称密钥密码体制

在公开密钥密码体制中,使用不同的加密密钥与解密密钥,是一种“由已知加密密钥推导出解密密钥在计算上是不可行的”密码体制。 在公开密钥密码体制中,加密密钥是向公众公开的,而解密密钥则是保密的,加密算法和解密算法也是公开的。 在用户双方通信时,发送者使用接收者的公开密钥运用加密算法对原始数据进行加密后获得密文发送给对方,接收方在接收数据后采用自己所拥有的私有密钥利用解密算法解密后即可获取原始数据。 在这一过程中,公钥可以用来加密数据,但是用公钥加密后的数据不能用公钥来解密。 此外,采用公钥加密后可以采用私钥解密,采用私钥加密后也可以采用公钥解密,这一特性经常用来实现数字签名。 现在,最著名的公钥密码体制是RSA体制,如图12.2所示。

图12.2 公开密钥密码体制

12.4.2 信息认证技术

计算机网络中传输的数据必须像现实生活中的书信或者文件一样根据用户的亲笔签名来证明其真实性。 在计算机网络中,采用数字签名技术可实现这一点。 在计算机网络通信中,尤其是在现代发展迅速的电子商务技术中,更是需要数字签名技术的支持。 数字签名机制提供了一种鉴别方法,以解决伪造篡改、抵赖和冒充等问题。 数字签名技术必须保证以下3点:

①报文鉴别——接收者能够核实发送者对报文的签名;

②报文的完整性——接收者不能伪造对报文的签名;

③不可否认——发送者事后不能抵赖对报文的签名。

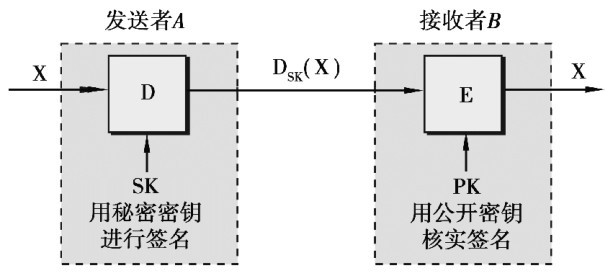

数字签名的实现方法有很多种,其中公开密钥密码体制可以很好地解决这3个问题,因此数字签名技术一般采用公开密钥密码体制加密,如图12.3所示。

图12.3 数字签名

在图12.3中,发送方在发送数据的时候,使用发送方自己的私钥进行加密(也就是签名),接收方接收数据后,采用发送方的公钥解密(核实签名)。 因为除发送方外没有别人能具有发送方的私钥,所以除发送方外没有别人能产生这个密文。 因此接收方相信数据是发送方签名发送的(报文鉴别)。 若发送方要抵赖曾发送报文给接收方,接收方可将明文和对应的密文出示给第三者。 第三者很容易用发送方的公钥去证实发送方确实发送数据给接收方(不可否认)。 反之,若接收方将数据伪造成其他数据,则接收方不能在第三者前出示对应的密文。这样就证明了接收方伪造了报文(报文的完整性)。 可以看出,利用公开秘钥密码体制,可以成功地实现数字签名技术,从而保证了计算机网络通信的安全性。

12.4.3 信息安全协议

在网络中应用安全协议可以很大程度地提高信息的安全性,目前,网络中使用的信息安全协议包括:

①网络层的安全协议:IP安全协议和安全关联。 IP安全协议包括鉴别首部和封装安全有效载荷。 其中,鉴别首部可以鉴别源点和检查数据完整性,但不能保密。 而封装安全有效载荷则可以鉴别源点、检查数据完整性和提供保密。 安全关联则是在使用鉴别首部和封装安全有效载荷之前,先从源主机到目的主机建立一条网络层的逻辑连接。

②运输层安全协议:安全套接层。 安全套接层可对万维网客户与服务器之间传送的数据进行加密和鉴别,在双方的联络阶段来协商将使用的加密算法和密钥,以及客户与服务器之间的鉴别。 在联络阶段完成之后,所有传送的数据都使用在联络阶段商定的会话密钥。

③应用层的安全协议:PEM。 PEM是因特网的邮件加密建议标准,可以对电子邮件进行加密和鉴别。