3.3.1 实验数据集描述

美国MITL incoln Laboratory的DARPA 2000数据集是安全检测领域使用最为广泛的测试数据集之一,该数据集模拟了美国Eyrie空军基地的主机被实施分布式拒绝服务攻击的情形,它包括两个攻击场景:LLDOS Version 1.0和LLDOS Version 2.0。本实验中主要使用攻击数据集DDOS Version 1.0。

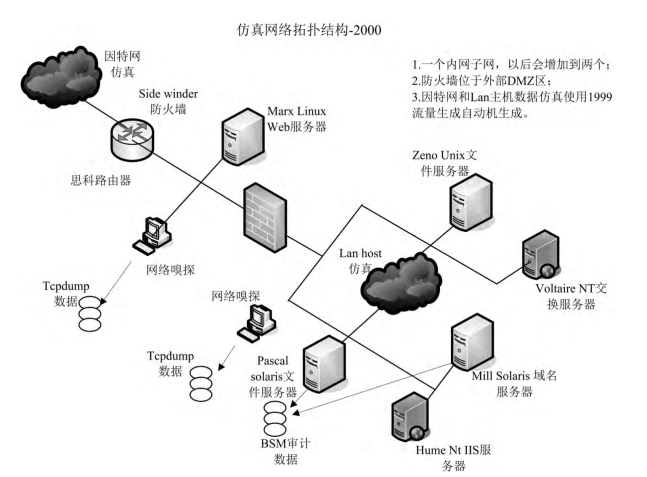

DARPA 2000的仿真网络拓朴图如图3.5所示。该仿真网络由4个C类子网组成:172.16.112.0/24,172.16.113.0/24,172.16.114.0/24,172.16.115.9/24.各外部主机、内部主机和DMZ区域主机的网络地址、主机名称和操作系统类型相关描述见表3.4。

图3.5 DARPA 2000实验仿真环境

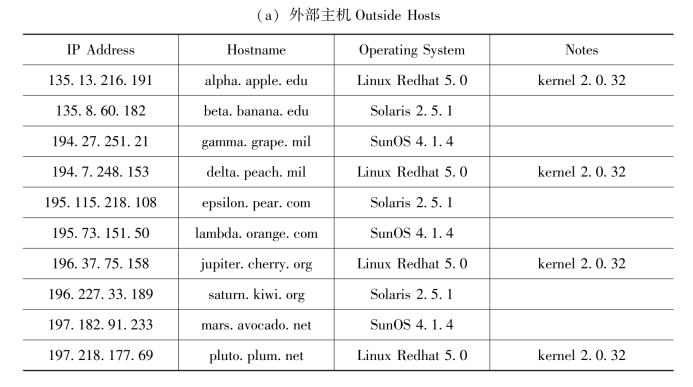

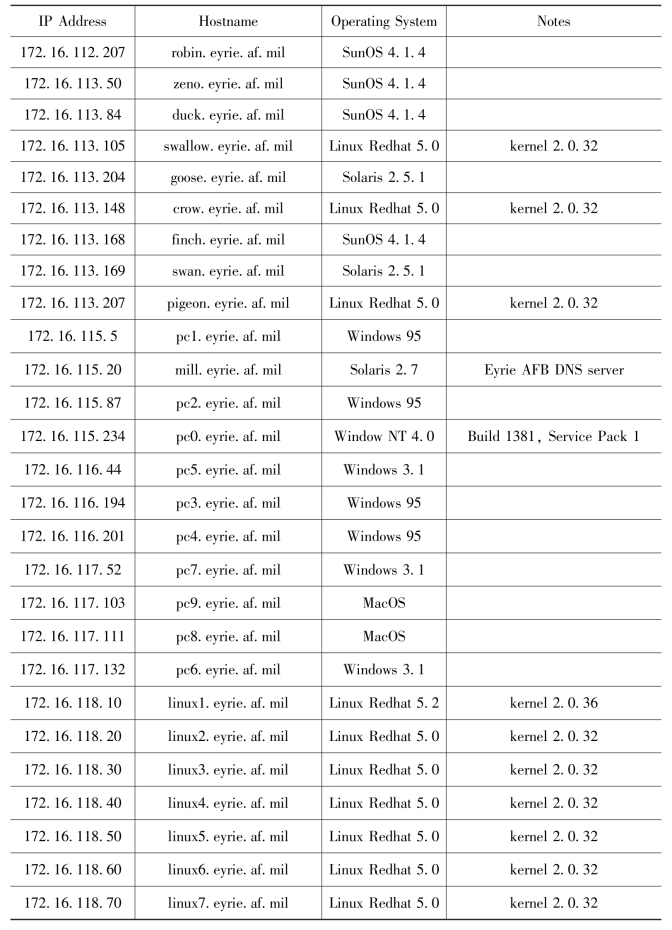

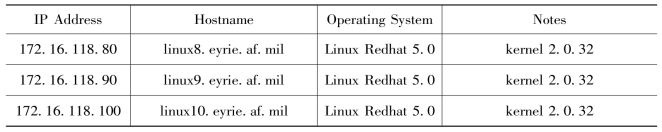

表3.4 DARPA 2000仿真网络中的主机列表

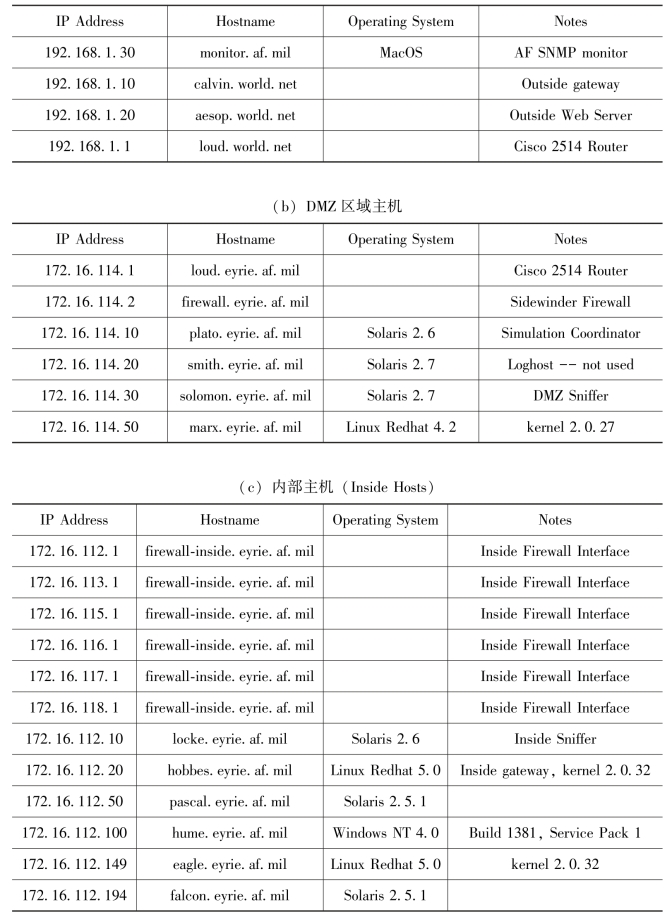

续表

续表

续表

LLDoS1.0数据集中包含了两部分的网络流量,分别是非军事区(DMZ)和评估网络内部区(Inside)。

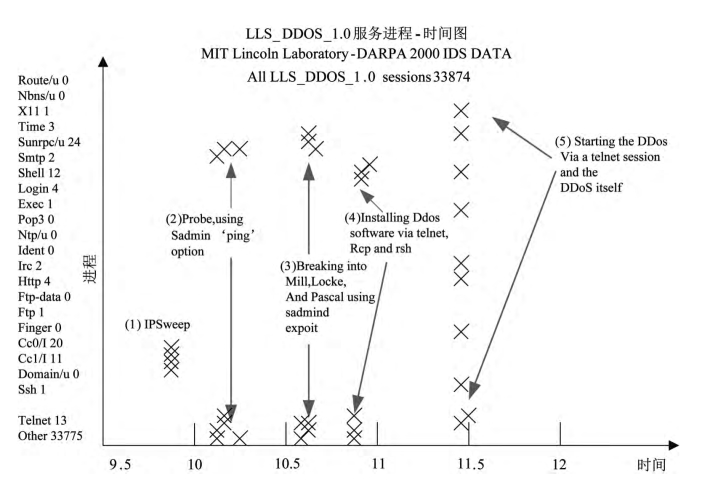

DARPA 2000种的DDOS攻击步骤如图3.6所示,具体描述如下。(https://www.daowen.com)

图3.6 LLDoS Version 1.0的攻击场景

(1)IP扫描,时间从22:51至23:01。攻击者对目标网络进行扫描以搜寻活跃的主机。

(2)Sadmind Ping,时间从23:08至23:18。针对前一个步骤扫描过程中发现的主机进行探查,以了解有哪些主机在执行Sadmind远端管理者工具。

(3)攻击Mill、Pascal和Locke,时间从23:33至23:34。对于步骤(2)中锁定的三台主机Mill、Pascal和Locke,攻击者尝试利用Sadmind的漏洞入侵。由于是一个远端缓冲区溢出攻击,攻击程序无法轻易找出正确的堆栈指令,因此攻击者必须尝试数个不同的值直到入侵成功。

(4)在Mill、Pascal和Locke上安装DDoS工具,时间在23:50。攻击者经由RSH服务登录受害主机,并在所有受害主机上安装会产生真正DDoS攻击包的Mstreamserver攻击代理,同时也需要在其中一台受害主机上安装一个Mstream master攻击代理,该代理提供了一个使用者界面并能控制安装在受害主机上的servers。

(5)开始DDoS攻击,时间在00:27。攻击者Telnet到安装有master的主机,并控制所有的servers伪造IP地址一起对一远程服务器发起DDoS攻击。

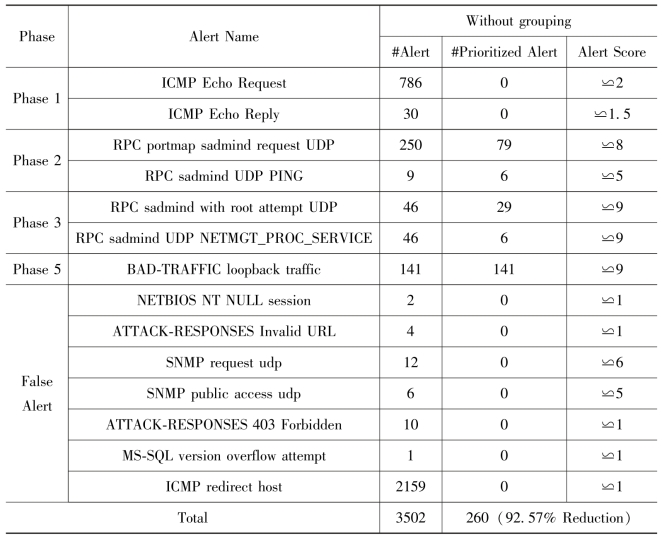

对数据集中的数据包LLS_DDOS_1.0-inside.dump和LLS_DDOS_1.0-dmz.dump采用Snort 2.0来检测,可以检测出LLDOS1.0中的攻击,LLDOS1.0 DataSet中的报警信息统计结果如表3.5所示。

表3.5 LLDOS1.0 DataSet中的报警信息统计

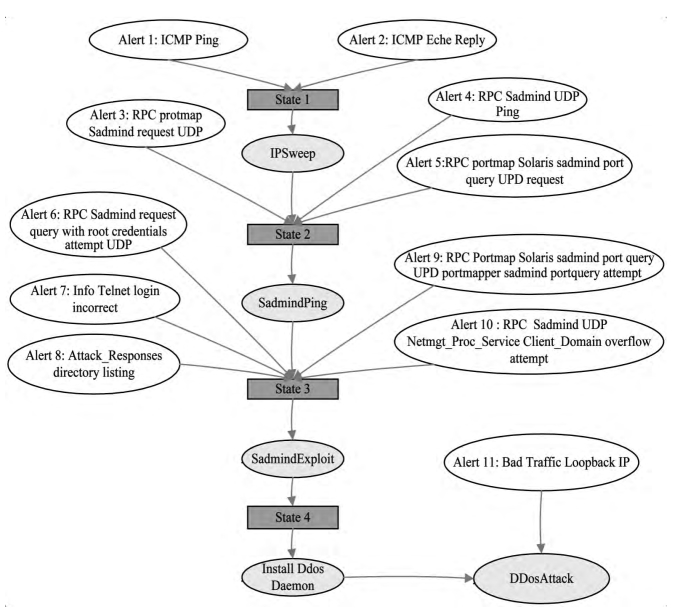

告警数据中出现的告警类型共有14种,每一步骤对应的告警类型如图3.7所示。根据对Sadmind攻击的详细分析,最后确定可以有效使用的报警10类,分别对应观测矩阵中的十种观测事件类型。

图3.7 Sadmind攻击事件模型