5.3.3 实验结果与讨论

我们以主机172.16.1.107上提供的网络服务ftp,www,rpc为例进行测试。

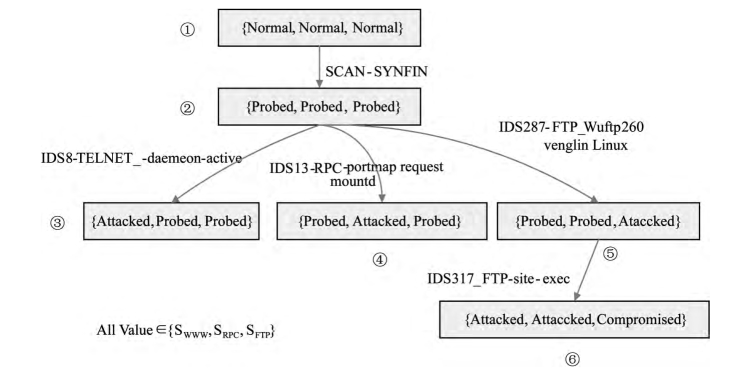

以11月30日22:00的数据为例,经分析可以绘出如图5.5所示的安全状态转换图。图中的网络可能被继续攻击的状态为②、⑤、⑥,这三个状态对应博弈元素Γ1、Γ2、Γ3,对应的攻击者的行为集分别为:{attackwww,attackrpc,attackftp,∅}各状态下管理员的行为集均为{∅,defend}。

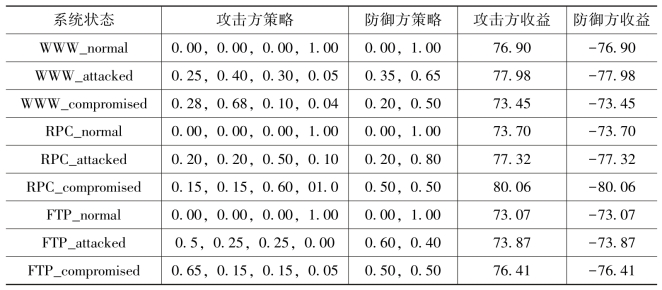

通过公式(5.6)可获得博弈元素Γ1,Γ2,Γ3,联立方程可以解得博弈元素Γ1,Γ2,Γ3对应的状态下,攻击者的Nash策略和管理员的Nash策略。结果如表5.6所示。

图5.5 HoneyNet数据集网络安全状态转换图

表5.6 攻防双方的Nash均衡

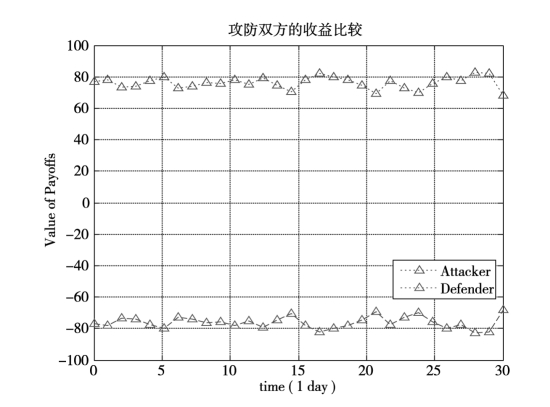

我们可以计算出11月攻防双方的Nash均衡和双方的收益,结果如图5.6所示。

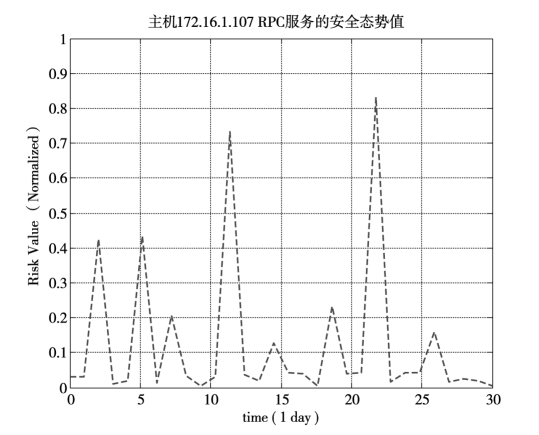

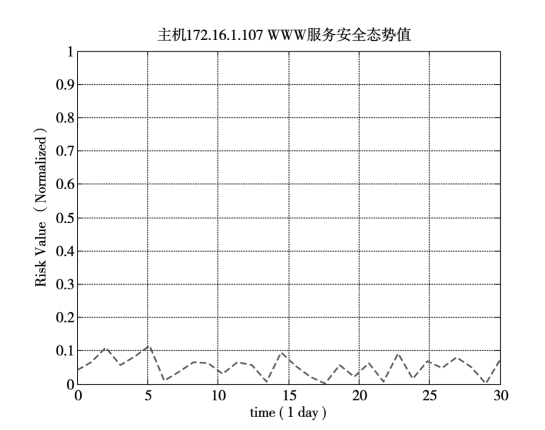

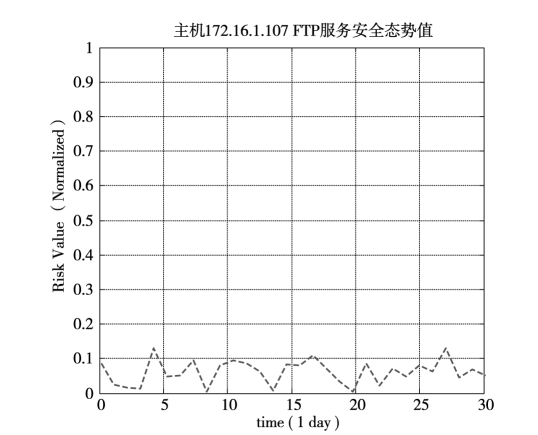

同时根据利用公式(5.7)和(5.8)计算出网络处于各状态的概率分布值,由公式(5.9)获得整个网络的安全态势量化值。我们分别计算出11月份来主机172.16.1.107上的三类服务ftp、www、rpc的安全态势值,为方便比较,对计算结果值做了归一化处理,其结果分别如图5.7至图5.9所示。

图5.6 攻防双方收益(Payoff)比较图(https://www.daowen.com)

图5.7 主机172.16.1.107 RPC服务安全态势图(2000年11月)

图5.7至图5.9直观地给出ftp,rpc和www三个服务的安全威胁态势。

图5.8 主机172.16.1.107 WWW服务安全态势图(2000年11月)

图5.9 主机172.16.1.107 FTP服务安全态势图(2000年11月)

(1)系统中开通的rpc服务受到频繁攻击,说明rpc服务可能存在较多或较容易攻破的漏洞,值得管理员对这个服务的设置情况进行检查。

(2)ftp和www服务受到的攻击强度很小,说明其安全漏洞较少,安全性较高;或者是攻击者的目标不在于此。

(3)2000年11月3日至4日、11月6日至7日、11月10日至13日和11月19日至22日是攻击比较密集的时间段,这些时段为周末前后。这一方面说明周末相对于平时来说,更容易遭受黑客攻击,需要更加小心防范;另一方面说明此黑客可能不是全职黑客,而只是在周末不上班时才发动攻击。