4.3.2 实验步骤与结果

实验中选取的系统安全状态有四种,分别为Normal-主机处于正常状态,没有任何可疑事件,Probed-主机受到刺探或扫描,当主机处于这种状态时,系统的可用性将会受到一定影响,并且可能增加受攻击的可能性,Attacked-主机遭受来自外界的攻击,处于该状态时,系统的性能将会受到严重影响,并且很可能导致系统被攻破,Compromised-主机已经被恶意程序或黑客控制。

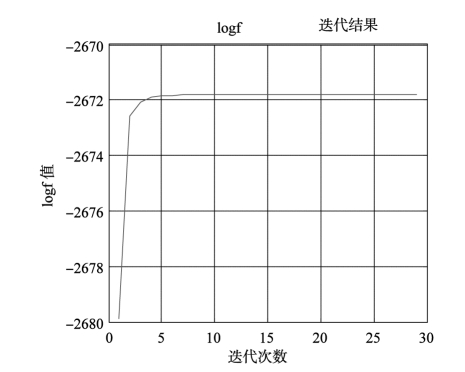

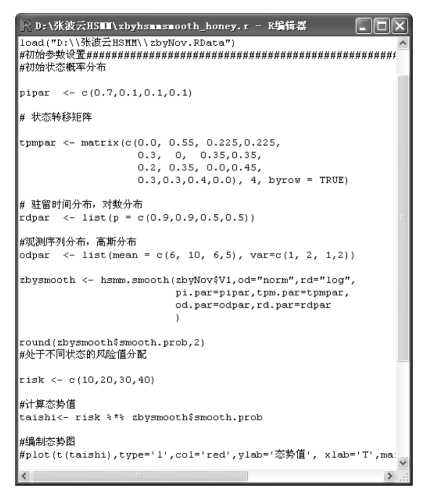

根据图4.2所给出的网络安全态势评估模型,我们首先对HSMM模型的参数进行训练。将收集到的Honeynet前半年的数据(5月至11月)作为训练集,按照5.1节给出的算法训练HSMM模型。迭代次数40,收敛阈值0.0001。图4.7为logf迭代的结果,迭代28次后收敛。然后进行了程序设计,一个示例如图4.8所示。

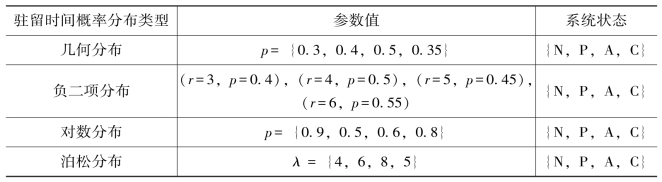

HSMM模型的初始概率分布为{0.7,0.1,0.1,0.1}。状态转移矩阵的初始值和训练后的值如表4.9所示。

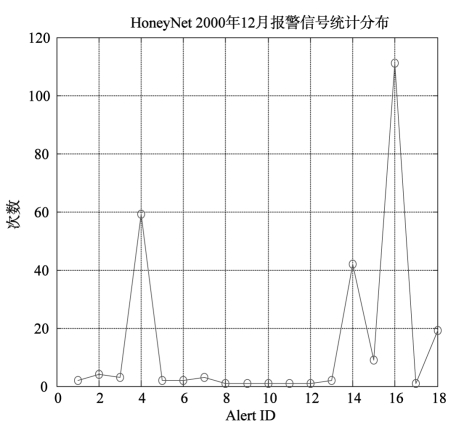

图4.5 HoneyNet数据集的报警信息统计

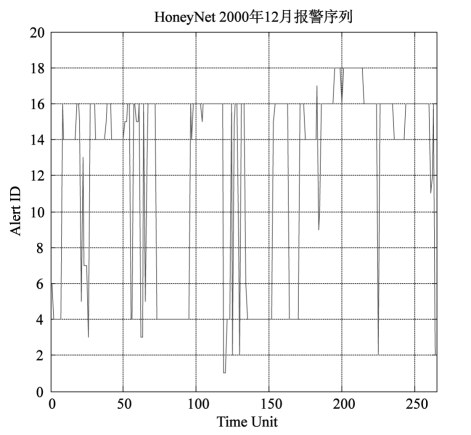

图4.6 HoneyNet数据集12月份报警信息序列

图4.7 logf迭代结果

图4.8 基于HSMM的安全态势评估编程实现

表4.9 HSMM模型参数

将12月份数据进行预处理,得到相应的预测信息序列向量O,然后计算出系统处于不同状态的概率分布,结合风险量化值计算出系统的安全态势值。实验中将系统处于不同状态下的风险值分配为{10,20,30,40}。

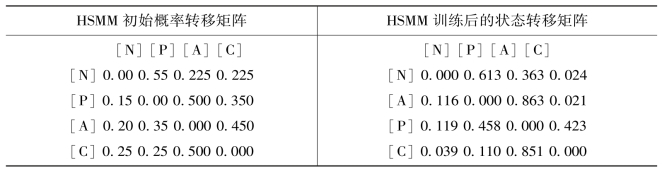

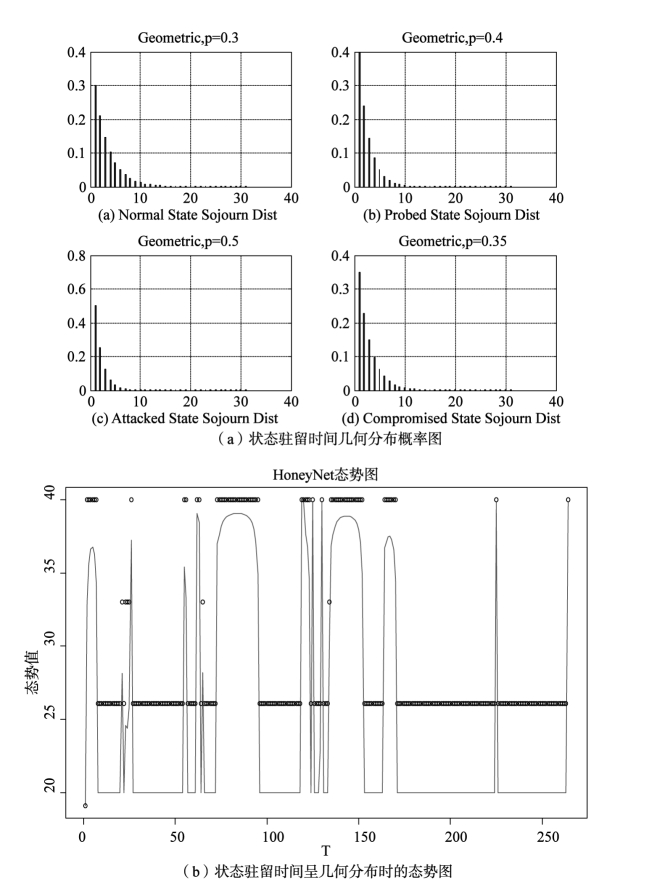

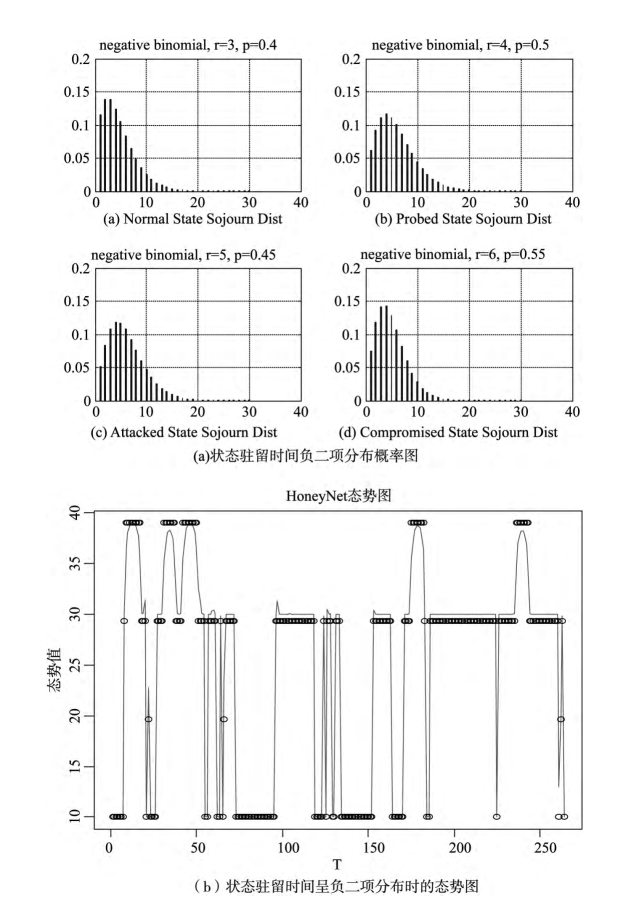

对于系统驻留时间概率分布,分别选取了对数分布、负二项分布、几何分布和泊松分布进行了实验测试。实验中采用的相关参数如表4.10所示。

表4.10 系统状态驻留时间概率分布(https://www.daowen.com)

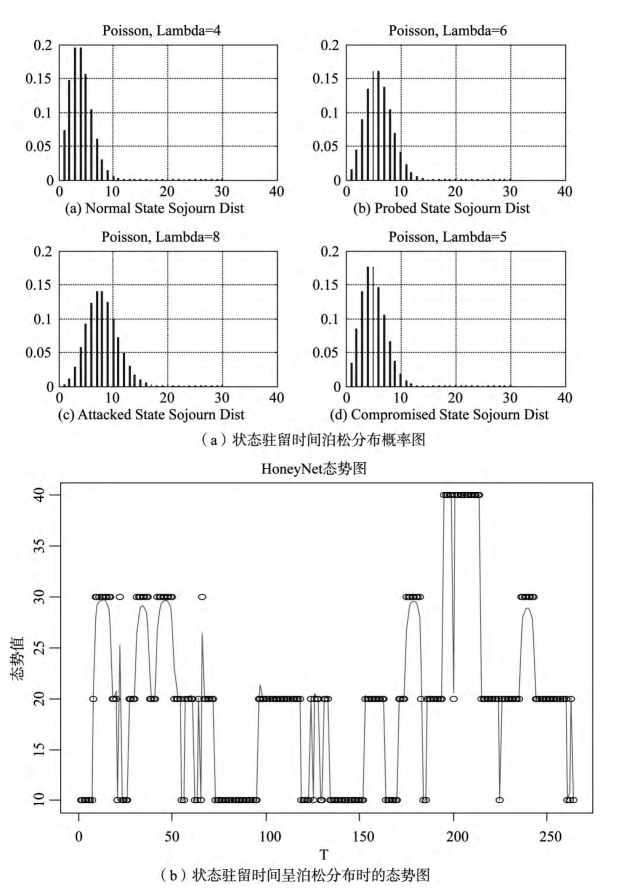

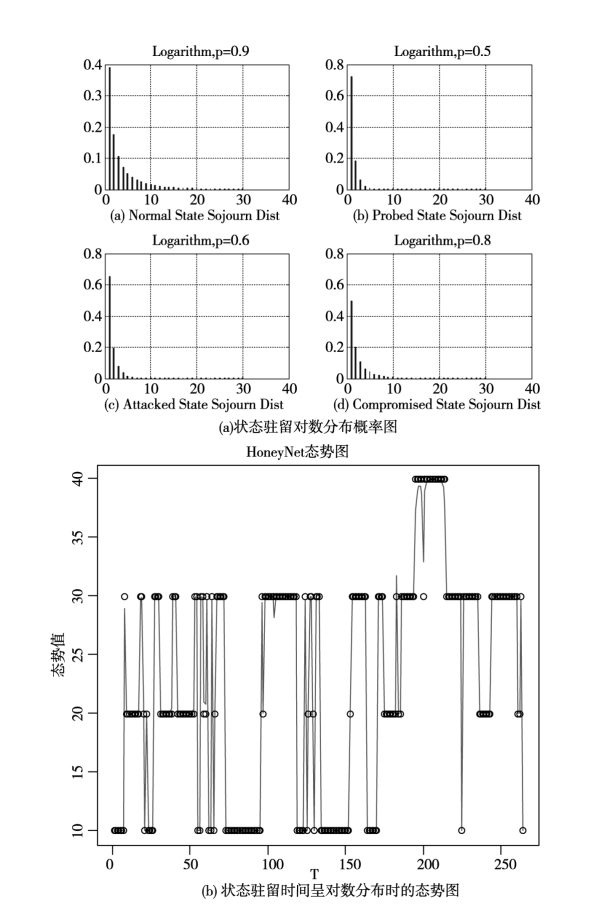

对于系统驻留时间概率分布的各种类型下,对系统安全态势进行了评估。实验结果分别如图4.9至图4.12所示。从实验结果可以看出,系统处于某一状态后会持续一段时间(见各图中的黑色空心小圆圈),然后再转移到下一个不同状态。这说明黑客在对网络系统进行攻击时不是一蹴而就的,随着攻击的不断深入,系统的安全状态逐渐恶化。

图4.9是对系统状态持续时间假设为几何分布时的实验结果。该结果对网络攻击太过敏感,在攻击一开始时,就将网络安全威胁状态提升为Compromised State,因而价值不大。

图4.10是对系统状态驻留时间呈负二项分布时的安全态势评估结果,它反映了系统在开始几天内,受到了黑客的攻击(T=15),经过一段时间的尝试,系统被攻破(T=175处)。但是其评估值过高,如在T=15时,攻击刚发生,系统并没被攻破,所以将其状态评定为Compromised State有些不妥。

图4.9

图4.10

图4.11

图4.12

图4.11是系统状态驻留时间呈泊松分布时的安全态势评估结果。它反映了网络攻击的真实情况,黑客在T=15时开始发起攻击,经过一段时间的休战,再进行攻击尝试,在黑客的持续攻击下,系统在T=175时被攻破。与此相适应,HSMM评估模型将系统分别评定为Attackd State和Compromised State。与实际观测结果相吻合。

图4.12是系统状态驻留时间呈对数分布时的态势评估结果。该结果对网络安全态势的危险级别评估结果偏高。如网络攻击过程是断续的,攻击者并不是在整个周期中不断持续地进攻,而是探测、休息、找到安全漏洞再进行渗透的过程。其评定结果比系统实际安全状态较悲观。

综合上述分析,我们认为将系统状态驻留时间呈泊松分布时的安全态势评估结果较为客观,与实际结果较一致。