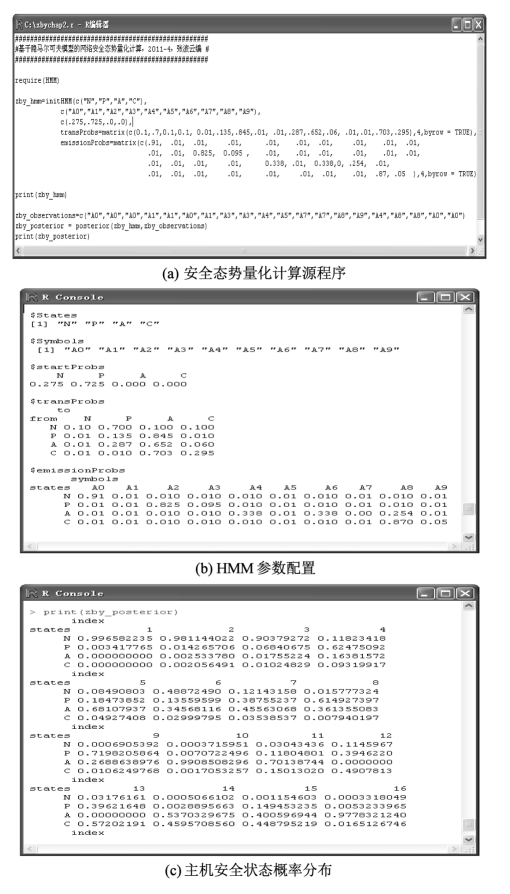

3.3.3 实验结果

1.主机安全态势评估结果

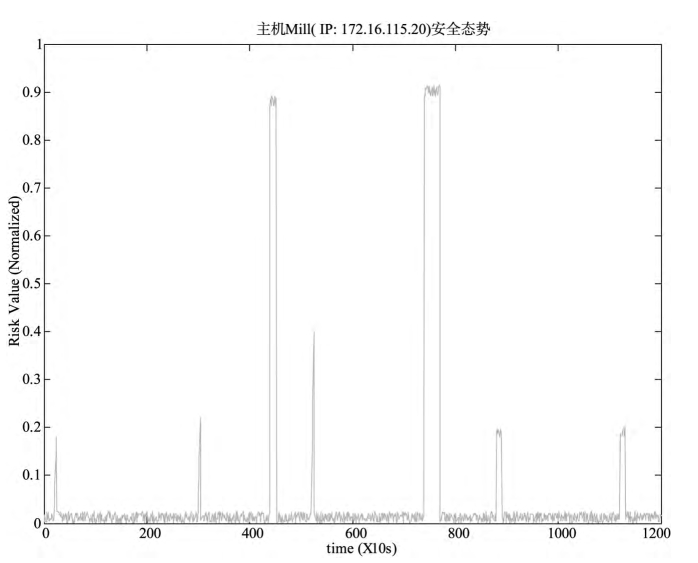

绘图采样以10秒为单位计算,风险值在0—1之间。整个攻击的持续时间为180分钟,从22:32到01:32。LLDoS Version 1.0中主机安全态势评估结果如图3.9-11所示。

图3.8

图3.9 主机(IP:172.16.115.20)的安全态势

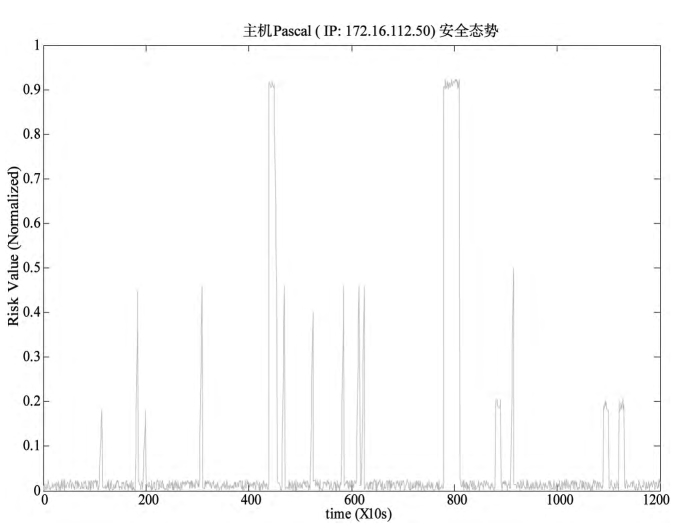

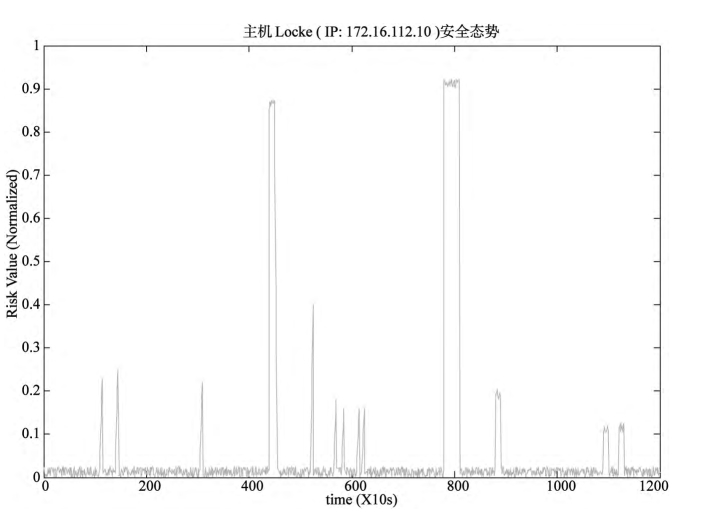

Locke(IP:172.16.115.10)和Pascal(IP:172.16.112.50)两台主机与主机Mill(IP:172.16.112.20)受攻击情况也一样,所以在实验中,态势评估结果和主机172.16.112.20基本一致。

(1)在22:51之前,Mill主机没有收到安全告警,主机的安全态势维持初始状态,这表明主机处在正常状态。

(2)在22:51,主机最可能被探测状态。此时正是主机遭到攻击者的IpSweep扫描。

(3)在23:15,主机最可能处在被攻击状态。此时攻击者对主机进行了Sadmind扫描。

(4)在23:34,主机最可能处在被攻破状态。此时攻击者发起了针对Sadmind漏洞的缓冲区溢出攻击,攻破Mill主机。

图3.10 主机(IP:172.16.115.50)的安全态势

对Mill主机的安全态势评估结果反映了主机从被扫描到被攻破的过程,从最初的正常状态到第61分钟处于被攻破状态。主机风险值的变化,准确地反映了攻击的严重程度,时间上也与实际攻击场景吻合。然后攻击者在主机上安装DDoS守护程序,并发起DDoS攻击。由于安装DDoS攻击程序的过程是攻击者完全控制主机后的正常用户行为,IDS并没有探测到这一步操作。而DDoS攻击使用的是伪造的IP地址,从告警上也看不出与Mill主机有关联。所以攻击场景的最后两步在Mill主机的风险曲线上并没有反映出来。(https://www.daowen.com)

实验结果表明,HMM模型能够准确地反映网络的风险状况,在监控网络受到攻击时,风险值显著增加,而且在时间上与原始告警非常吻合,证明HMM模型的灵敏度很高,通过观察风险值的变化可以反映出DDoS攻击的步骤。

2.网络安全态势评估结果

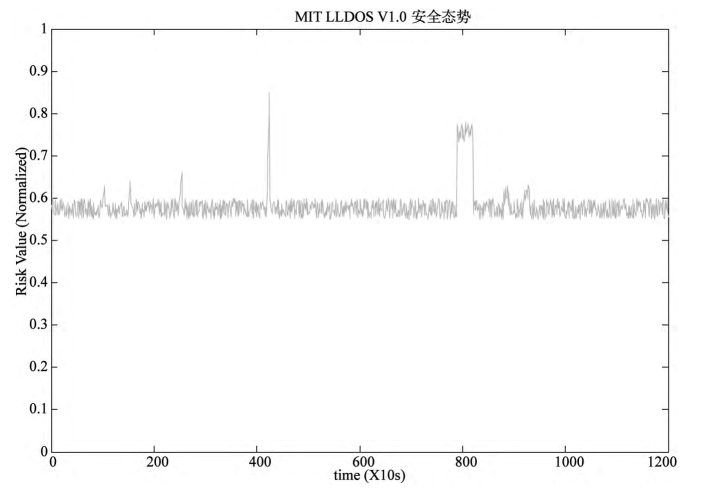

LLDoS Version 1.0的网络安全态势评估结果如图3.12所示。简要说明如下。

(1)22:32—23:08。这一阶段网络风险值不高。事实上这段时间网络受到攻击者的Ipsweep扫描。

图3.11 主机(IP:172.16.115.10)的安全态势

(2)23:08—23:18。网络风险明显升高,但幅度波动很大。这一阶段攻击者对一些主机进行了SadmindPing探测。

(3)23:18—23:43。风险值一直处于比较高的状态,这一阶段,攻击者锁定三台主机Mill、Pascal和Locke尝试利用Sadmind漏洞入侵,直至攻击成功获得管理员权限。

(4)23:43—00:27。风险值降了下来,一直趋于零。这一阶段,攻击者已经获得Mill、Pascal和Locke三台主机的完全控制权限,使用RSH登录到三台主机上分别安装Mstream DDoS守护程序。由于Snort没有检测到这步攻击行为,所以这段时间网络风险值趋于零。

(5)00:27。此时出现风险值的最高值,攻击者发起DDoS攻击。

通过研究DARPA 2000原始告警数据,得出每一步骤发生的大概时间为:22:32—23:08(IP扫描),23:08—23:18(Sadmind Ping),23:18—23:43(攻击三台主机),23:43—00:27(安装DDoS攻击工具),00:27(开始DDoS攻击)。图3-12所反映的风险评估结果与实际的网络安全态势的变化状况相符合,风险值的几个高峰正好反映了DDoS攻击场景中的几个步骤。

图3.12 LLDoS Version 1.0的网络安全态势