13.2.3 案例实施

1.PAP认证的配置

PAP认证中,口令以明文方式在链路上发送,完成PPP链路建立后,被认证方会不停地在链路上反复发送用户名和口令,直到身份认证过程结束,所以安全性不高。在实际应用过程中,对安全性要求不高时可以采用PAP认证建立PPP连接。本案例根据图13-1进行配置实施。

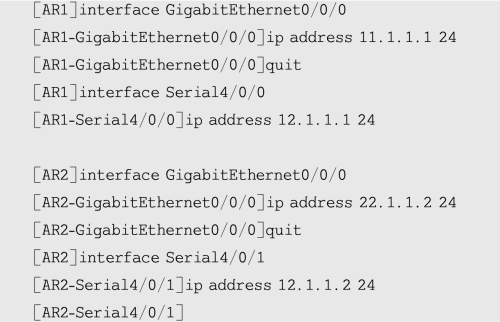

(1)基本配置

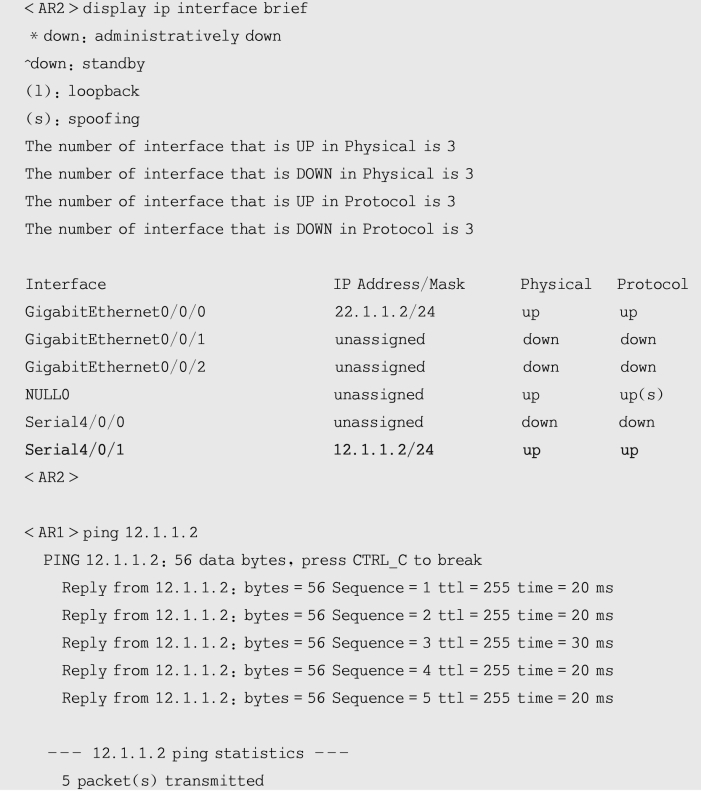

配置AR1、AR2端口地址。

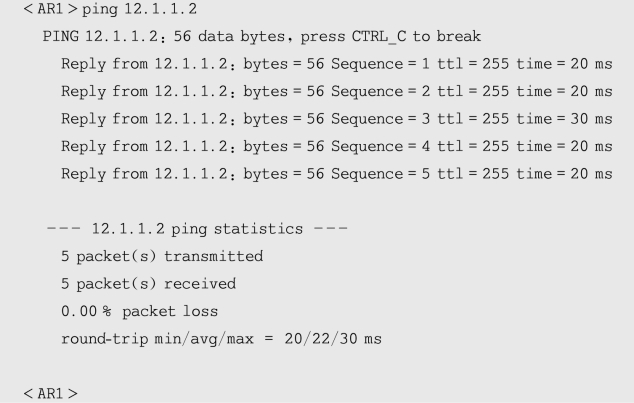

在路由器AR1上验证与路由器AR2的连通性。

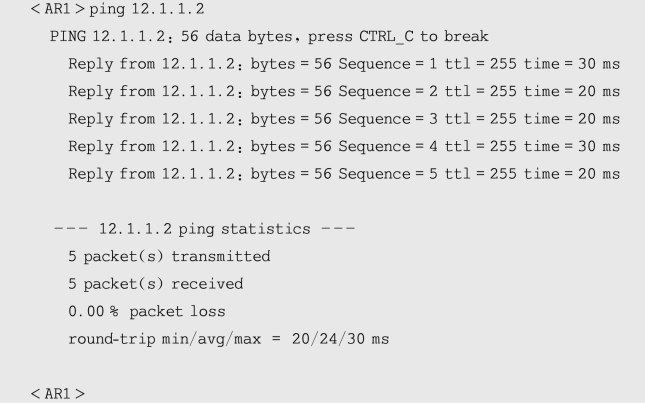

(2)搭建OSPF网络

在每台路由器上配置OSPF,并通告相应网段到区域0内。

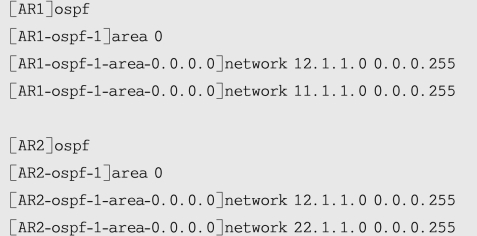

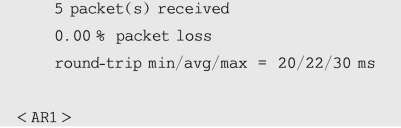

配置完成后,测试公司分部与公司总部之间的连通性,即在PC1上测试与PC2 的连通性。

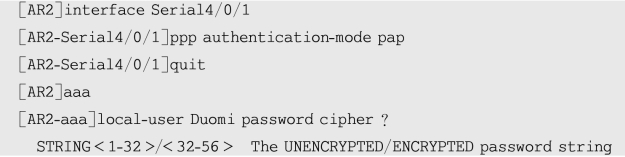

(3)配置PAP认证

为了提升公司分部与公司总部通信时的安全性,在公司分部网关设备AR1与公司总部核心设备AR2上部署PPP的PAP 认证。AR2作为认证方路由器,AR1作为被认证方路由器。

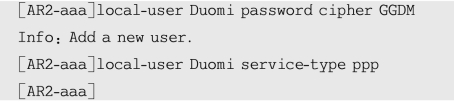

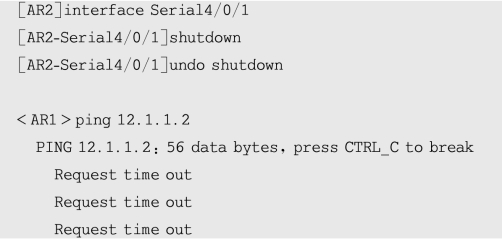

关闭AR1与AR2相连接口一段时间后再打开,使AR1与AR2之间的链路重新协商,查看链路状态,并验证公司分部与公司总部之间的连通性。

结果显示不能正常通信。这是因为没有配置被认证方被对端以PAP方式认证时本地发送的用户名和密码。

![]()

配置完成后,再次查看链路状态并测试连通性。

(4)验证配置效果

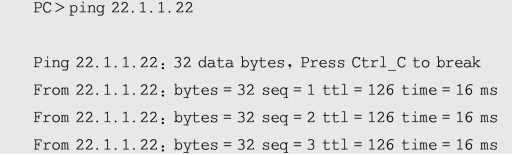

配置完成后,在PC1上测试与PC2之间的连通性。

(https://www.daowen.com)

(https://www.daowen.com)

以上结果显示:公司总部与公司分部的终端通信正常。

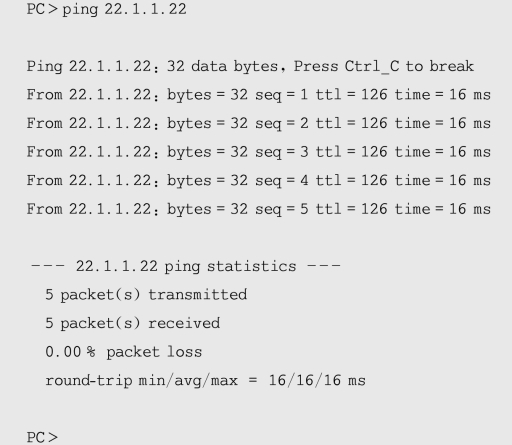

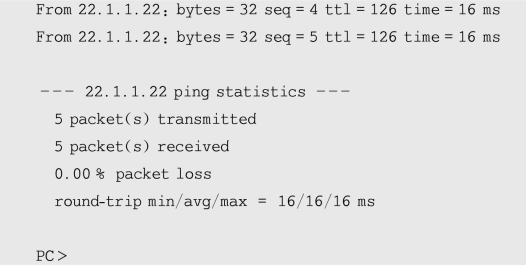

在路由器AR1上查看接口Serial4/0/0抓包分析,可以观察到,在数据包中很容易找到所配置的用户名和密码。“Peer-ID”显示内容为用户名,“Password”显示内容为密码,具体内容如图13-2所示。

图13-2 抓包分析(一)

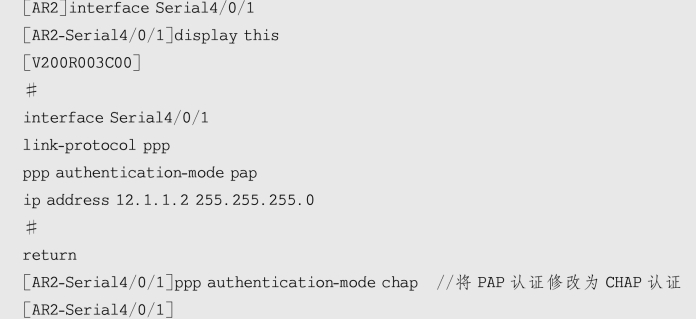

2.CHAP认证的配置

CHAP认证中,认证协议为三次握手协议。CHAP 认证只在网络上传输用户名,并不传输密码,因此安全性比PAP认证高。在实际应用过程中,对安全性要求较高时可以采用CHAP认证建立PPP连接。本案例是在PAP 配置后进行的,根据图13-1进行配置实施。基本配置、OSPF路由配置、认证方AAA 配置见PAP认证配置部分内容。

(1)清除PAP认证配置

这里只删除被认证方的PAP配置,其他配置以及认证方的配置无须删除。

![]()

(2)配置CHAP认证

AR2作为认证方路由器,AR1作为被认证方路由器。

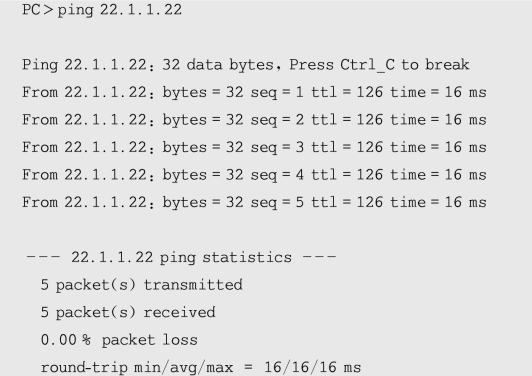

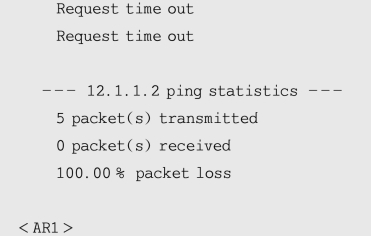

关闭AR1与AR2相连接口一段时间后再打开,使AR1与AR2之间的链路重新协商,并验证公司分部与公司总部之间的连通性。

结果显示不能正常通信。这是因为此时被认证方没有配置用户名和密码。在AR1上配置用户名和密码。

配置完成后,测试AR1与AR2的连通性。

(3)验证配置效果

配置完成后,在PC1上测试与PC2之间的连通性。

以上结果显示:公司总部与公司分部的终端通信正常。

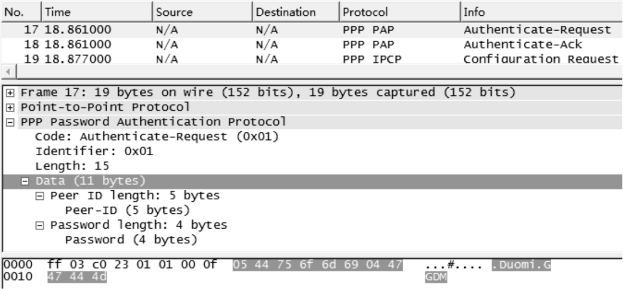

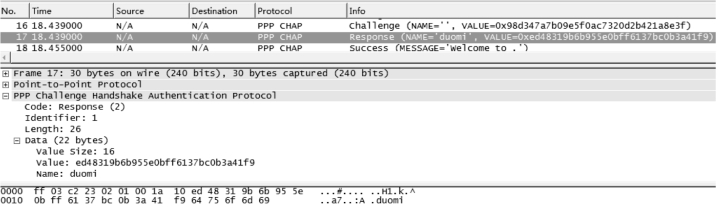

在路由器AR1上查看接口Serial4/0/0抓包分析,如图13-3所示,可以观察到,数据包内容已经为加密方式发送,无法被攻击者截获认证密码,安全性得到了提升。

图13-3 抓包分析(二)