6.6.2 测试与结果分析

运行测试期分为训练期和检测期,训练期为一周的时间,IAIDM模型收集局域网内正常网络通信数据作为训练数据建立起自我模式空间。训练期结束,建立起4个自我模式子空间,并生成反向判定规则集B(|B|=43),模型中不产生任何检测器。

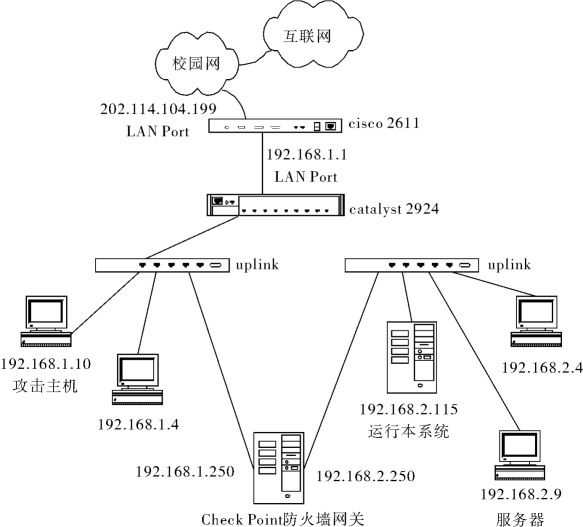

在检测期,以1网段内的主机192.168.1.10为攻击主机,在不同的时段针对服务器192.168.2.9安排三次攻击实验,攻击手段包括Imap、Smurf和Satan,Imap是缓冲区溢出攻击以进程权限在系统上执行任意指令,Smurf是拒绝服务攻击,Satan是端口扫描攻击,前者属于隐蔽型进攻类,而后两者属于高频率进攻类。

图6-4 网络拓扑结构

实验主要用于检验模型在没有先验知识的情况下对上述两类未知入侵行为的检测能力,三次攻击实验都得到近似检测结果。此处仅给出我们最后一次的实验。实验中共产生15次攻击(其中Imap攻击10次,Satan攻击3,Smurf攻击2次)。使用工具Tcpdump采集网络数据包经过预处理后输入IAIDM模型。Imap、Smurf和Satan攻击记录示例如下:

01.22.2005.10:20:22 00:00:01 imap 1029 143 192.168.001.010 192.168.002.009 imap

01.22.2005.10:20:25 00:00:01 imap 1029 143 192.168.001.010 192.168.002.009 imap

01.22.2005.10:20:27 00:00:01 imap 1029 143 192.168.001.010 192.168.002.009 imap

……

01.22.2005.10:23:45 00:00:1 imap 1107 143 192.168.001.010 192.168.002.009 imap

……

01.22.2005.11:16:2600:00:1ecr/i77192.168.001.011 192.168.002.009 smurf

01.22.2005.11:16:2600:00:1ecr/i77192.168.001.011 192.168.002.009 smurf(https://www.daowen.com)

01.22.2005.11:16:2600:00:1ecr/i77192.168.001.011 192.168.002.009 smurf

……

01.22.2005.10:27:32 00:00:1 1/u 1694 177 192.168.001.010 192.168.002.009 satan

01.22.2005.10:27:32 00:00:01 finger 4196 79 192.168.001.010 192.168.002.009 satan

……

每次发起Smurf攻击时攻击主机通常伪造源IP地址如192.168.001.011。

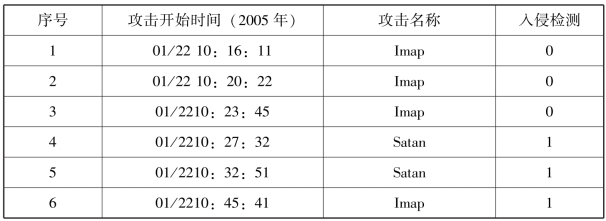

下面表6-6给出了具体攻击安排和模型对入侵行为的检测(0代表未检测出,1代表检测出)。

表6-6 实验1结果

续表

实验结束后产生63自动免疫型![]() 和8个被动免疫型

和8个被动免疫型![]() (由

(由![]() 依概率转化而来),表6-6显示IAIDM模型针对攻击频率高的Smurf和Satan的检测率为100%,而针对隐蔽型进攻Imap的检测率较低只有40%,不过系统检测到了后面几次Imap攻击,表明模型经过学习能逐步提高检测效果,产生的被动免疫型记忆检测器使入侵检测系统能在无人干预的情况下不断的自动完善误用检测能力。

依概率转化而来),表6-6显示IAIDM模型针对攻击频率高的Smurf和Satan的检测率为100%,而针对隐蔽型进攻Imap的检测率较低只有40%,不过系统检测到了后面几次Imap攻击,表明模型经过学习能逐步提高检测效果,产生的被动免疫型记忆检测器使入侵检测系统能在无人干预的情况下不断的自动完善误用检测能力。

上述测试结果表明IAIDM具有自学习和自适应能力。因此本书所提出的基于免疫原理的自适应入侵检测模型IAIDM在入侵检测领域将有着良好的应用前景。